Access Manager

Key Features

Lernen Sie die Leitgedanken des Access Managers kennen

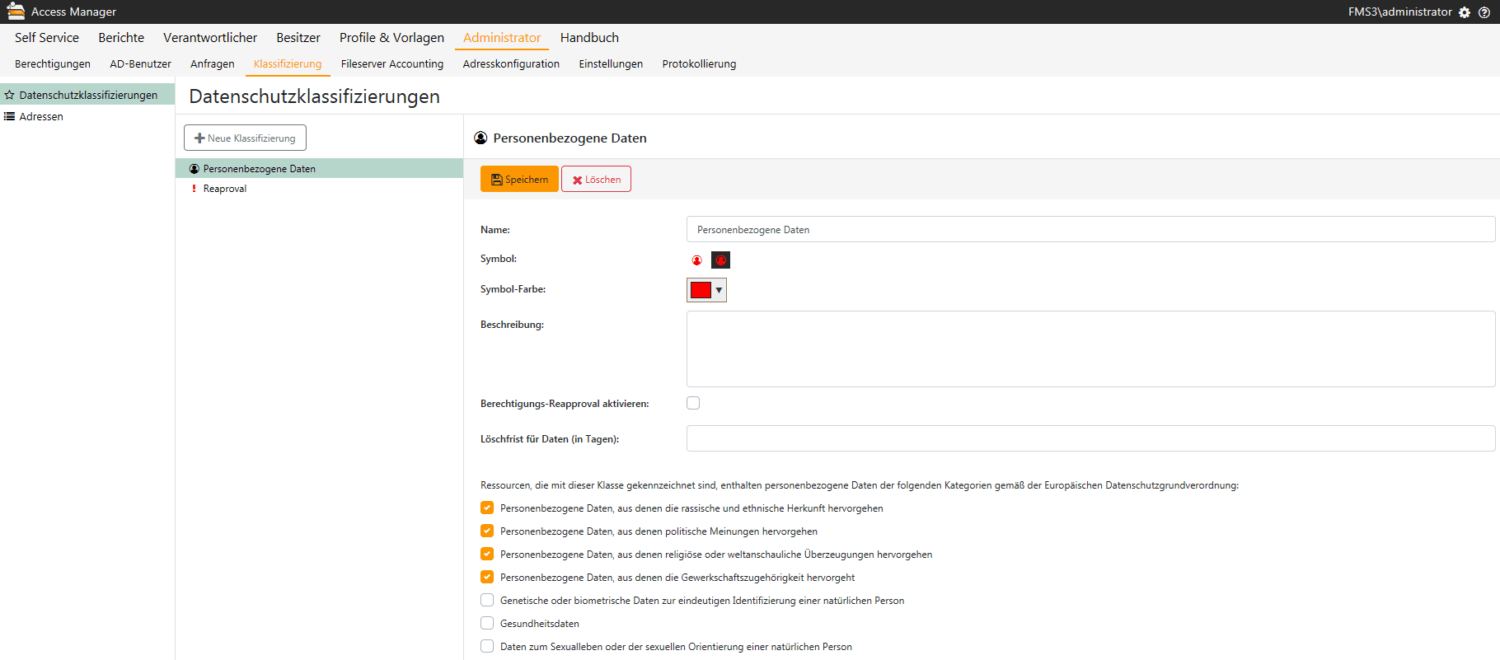

Der seit 2008 praxiserprobte Access Manager automatisiert Ihr Berechtigungsmanagement – von der Vergabe bis zum Ende der Zugriffsbefugnis. Die Softwarelösung etabliert Privacy by Default und Design und unterstützt somit die Datenminimierung gemäß der Datenschutzgrundverordnung. Die Berechtigungssituation wird kontinuierlich per Monitoring überwacht, jede Berechtigungsveränderung dokumentiert. So beschleunigt sie den Freigabeworklow und garantiert dabei eine auditsichere Protokollierung des Berechtigungsvorgangs.

Die Key Features des Access Managers bilden die Grundlage für dieses saubere und zuverlässige Berechtigungsmanagement und ziehen sich wie ein roter Faden durch die gesamte Software.

Erfahren Sie mehr über diese Leitgedanken des Access Managers:

Automatisiertes Berechtigungsmanagement

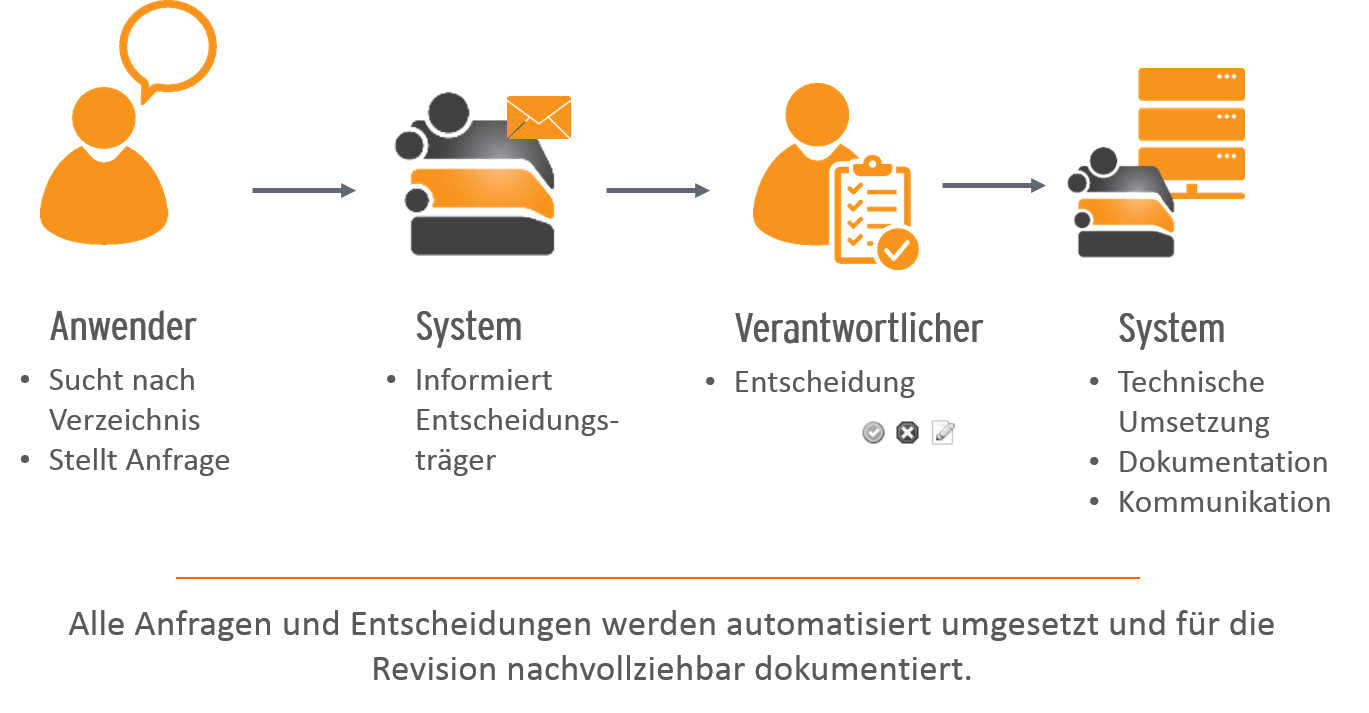

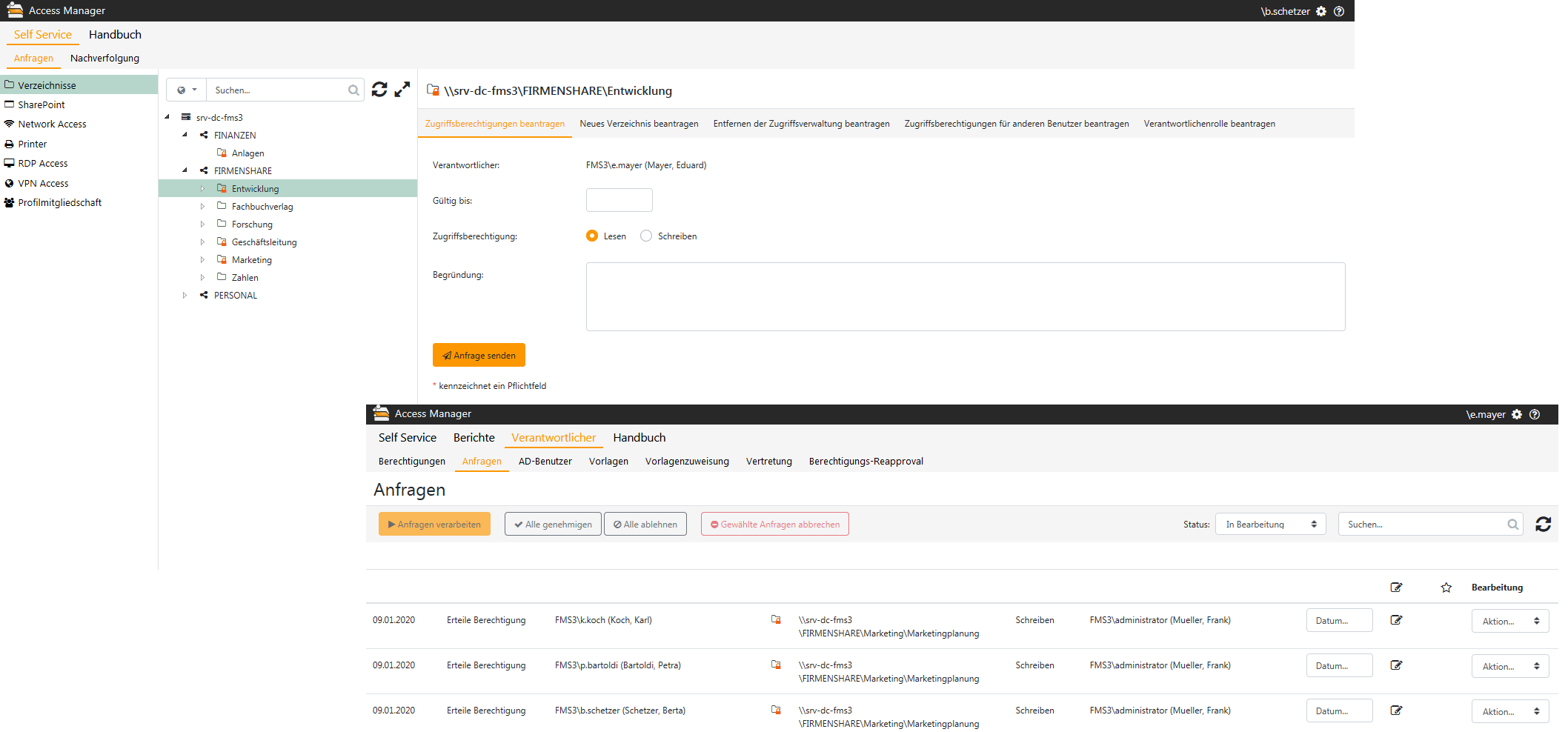

Die Automatisierung des Berechtigungsmanagements ist der Schlüssel zur Erzielung von Zeit- und Kostenersparnis im operativen Bereich, Vermeidung von manuellen Fehlern sowie erhöhter Datensicherheit und damit auch einer der Kerngedanken des Access Managers. Von der interaktiven Antragstellung via Self Service Portal durch die Anwender:innen (oder eine entsprechende Assistenzfunktion), über die Identifikation der verantwortlichen Entscheider:innen (oder eines/r entsprechenden Stellvertreters/in), der revisionssicheren Entscheidungsdokumentation und der Umsetzung der technischen Änderungen übernimmt der Access Manager das Berechtigungsmanagement ohne Involvierung von Helpdesk oder IT-Administration.

User Provisioning – Benutzer:innen anlegen, ändern, verwalten

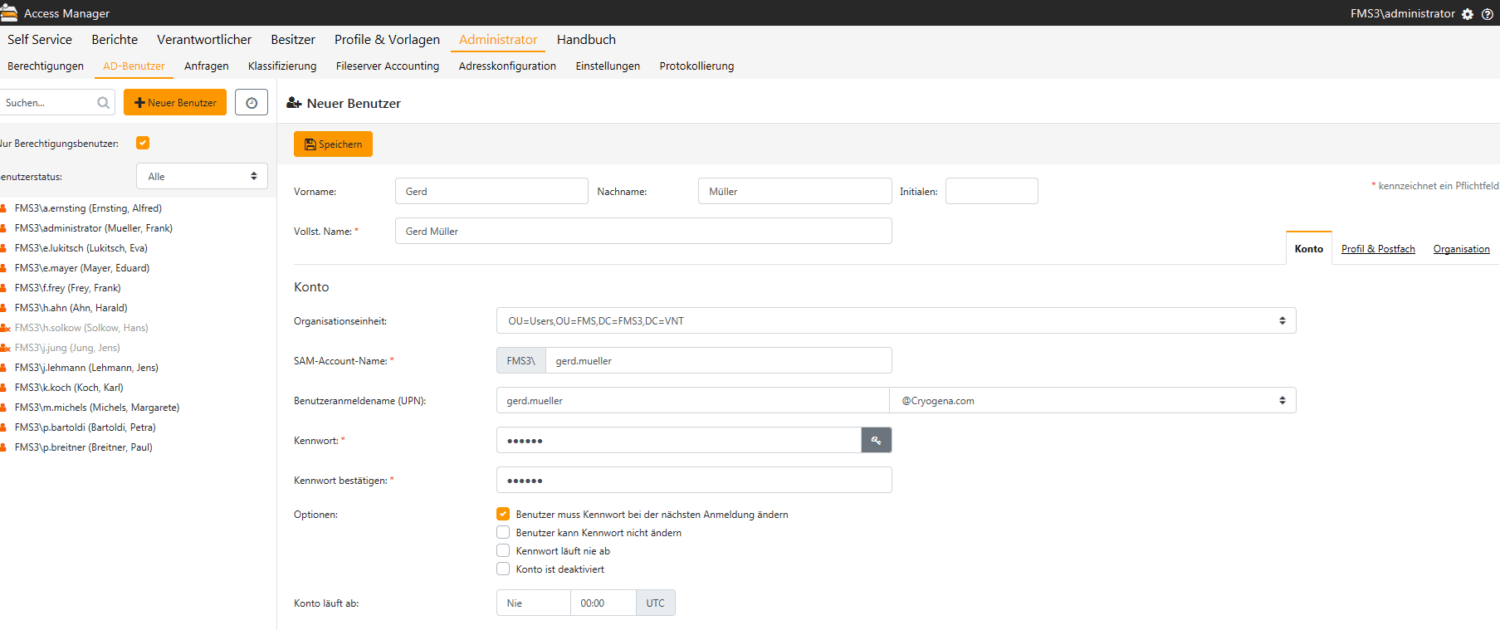

Personelle und strukturelle Veränderungen innerhalb einer Organisation erfordern regelmäßig das Anlegen oder Deaktivieren der Mitarbeiter:innenaccounts im Active Directory. Zusätzlich muss die Berechtigungssituation in den verschiedenen IT-Systemen auf feingranularer Ebene angepasst werden.

Das User Provisioning des Access Manager ermöglicht es, dieses Anlegen oder Deaktivieren mit der Vergabe von Profil- oder persönlichen Rechten in einem Schritt zu kombinieren. So können Administrator:innen nach der Anlage eines neuen AD-Accounts auf der gleichen Seite Profilmitgliedschaften definieren und persönliche Rechte vergeben. Auch Sicherheitsgruppen, Home-Verzeichnisse und die Verwaltung des Internetzugriffs über Firewalls / Proxyserver sind möglich. Verlassen Mitarbeiter:innen das Unternehmen oder wechseln den Bereich, sodass bestehende Berechtigungen und Rollen nicht mehr benötigt werden, können mit nur einem Klick und unter Angabe von Nachfolger:innen alle Besitzer:innen- und Verantwortlichen-Rollen, Profilmitgliedschaften und persönliche Rechte der Benutzer:innen entfernt werden.

Die Möglichkeit ein AD-Kontenpasswort auf Wunsch der Mitarbeiter:innen zurückzusetzen, eine nachträgliche Konfiguration von Ablaufdaten, OCS für User aktivieren oder deaktivieren und eine Konfiguration von Konteninformationen (z.B. Telefonnummer und Abteilungszuordnung) zur Anzeige bei Endbenutzer:innen runden das User Provisioning und Identity Management ab.

Autokorrektur von Berechtigungen

Dem Need-to-know-Prinzip (Kenntnis nur bei Bedarf) folgend sollten Anwender:innen immer nur so viele Berechtigungen erhalten, wie zur Erfüllung der aktuellen Aufgaben erforderlich sind. In der Praxis sammeln sich jedoch meist im Laufe der Zeit immer umfangreichere Berechtigungen, die längst nicht mehr alle benötigt werden. Bestehende Berechtigungskonzepte lassen eine feingranulare Abgrenzung gar nicht erst zu oder es wird vereinfacht, um den manuellen Pflegeaufwand zu reduzieren. Der Access Manager schließt die Kluft zwischen den scheinbar gegensätzlichen Zielen, die Datensicherheit zu gewährleisten und zeitgleich den Pflegeaufwand gering zu halten.

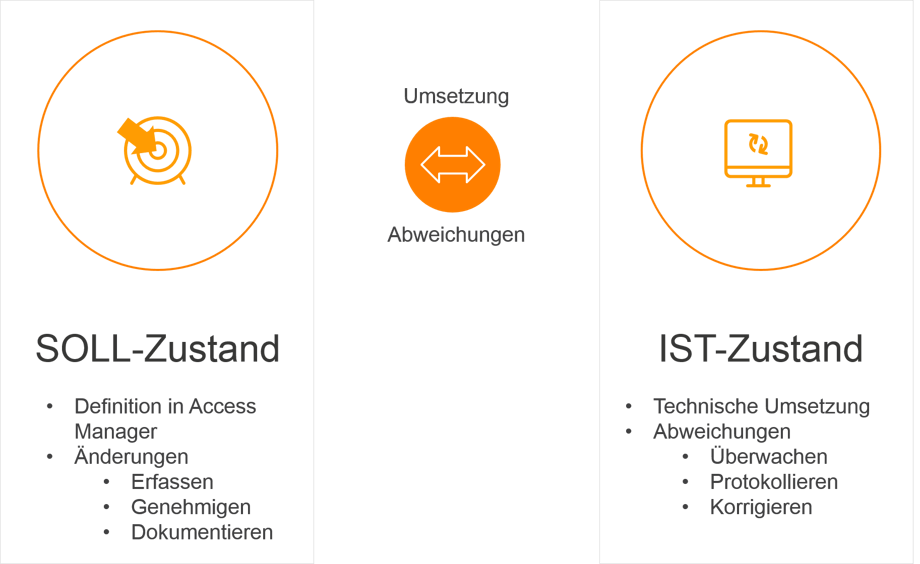

Definition der Soll-Berechtigungen im Zielsystem

Der entscheidende Unterschied zur manuellen Verwaltung von NTFS-Berechtigungen über AD-Gruppen besteht darin, dass der Access Manager zur primären Datenquelle der Soll-Berechtigungen im Dateisystem wird. Alle Änderungen wie Berechtigungserteilung, Berechtigungsentzug oder Änderungen bestehender NTFS-Berechtigungen werden über den Access Manager erfasst und der Entscheidungsprozess dokumentiert.

Umsetzung der NTFS-Berechtigungen nach Best Practices für Microsoft Fileserver

Der Access Manager passt anschließend den technischen Ist-Zustand der NTFS-Berechtigungen dem gewünschten Soll-Zustand an. Dabei erfolgt die vollständige technische Umsetzung inklusive Pflege der Active Directory Gruppen, Gruppenmitgliedschaften und der NTFS-Berechtigungsvergabe entsprechend der Best Practices für Microsoft Fileserver.

Vergabe zeitlich befristeter NTFS-Berechtigungen

Im Unterschied zur NTFS-Berechtigungsverwaltung mit Bordmitteln besteht die Möglichkeit, über den Access Manager zeitlich befristete NTFS-Berechtigungen im Dateisystem einzurichten. Wird die Befristung nicht vor Ablauf verlängert, werden die eingeräumten Berechtigungen automatisch zum Stichtag entzogen. Ideal geeignet, z.B. für zeitlich befristete Projektmitarbeit, externe Mitarbeiter:innen oder Mitarbeiter:innen mit häufig wechselnden Einsatzgebieten, wie Teilnehmerinnen von Trainee Programmen oder Auszubildenden.

Lernen Sie den Access Manager mit all seinen Vorteilen im Rahmen einer unserer Produktvorstellungen näher kennen.

Self Service für Datenverantwortliche und Endanwender:innen

Der Self Service Gedanke ist ein zentraler Bestandteil unserer Lösung, um Fachabteilungen und Endanwender:innen ohne IT-Hintergrundwissen in den Prozess der Berechtigungsverwaltung zu integrieren. Er zieht sich wie ein roter Faden durch den Access Manager. Egal, ob es darum geht, z.B. ein neues geschütztes Verzeichnis anzulegen, Zugriff auf eine bestehende SharePoint Site zu beantragen, Auswertungen zu bestehenden Zugriffsrechten zu erzeugen oder ein vergessenes Passwort zurückzusetzen, alles kann unabhängig von der IT-Administration erfolgen – selbstverständlich unter Einhaltung der organisationsweiten Standards.

1

2

3

4

5

6

1

zielgerichteter Zugriff ausschließlich auf benötigte Funktionen

2

einfaches Beantragen von Berechtigungen

3

Anfragen einsehen, ändern, entscheiden

4

Information über Anfragen und Aktionen per Mail

5

klare verständliche Übersicht über Anfragen

6

zeitliche Befristung direkt bei der Genehmigung

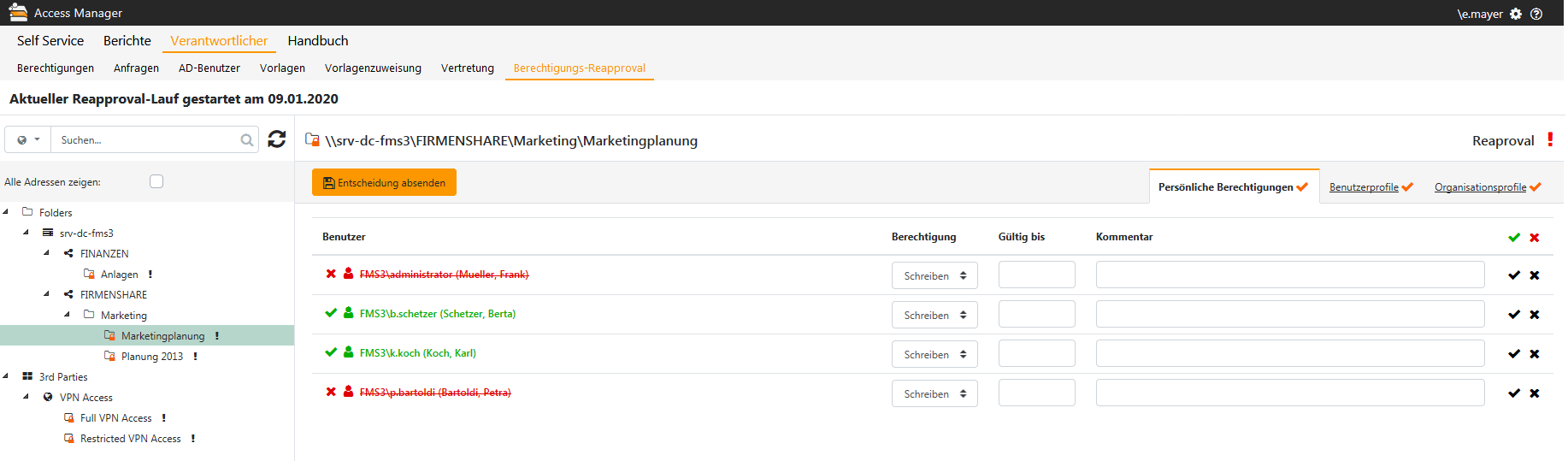

Regelmäßige Überprüfung der Berechtigungen durch Reapproval

949859969

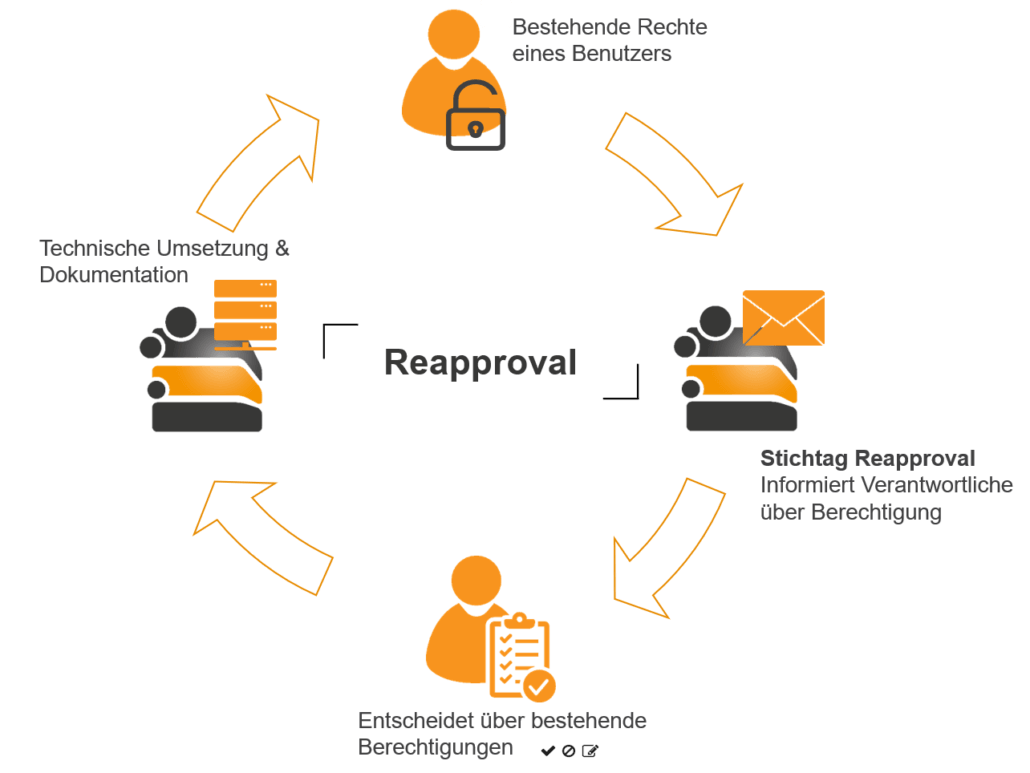

Ihre Mitarbeiter:innen erhalten täglich zusätzliche Berechtigungen – Brauchen Sie die wirklich alle?

Nach dem Need-to-know-Prinzip sollen Mitarbeiter:innen nur die Zugriffsrechte erhalten, die Sie wirklich benötigen. Häufig kommt diese Vorgehensweise bei der Vergabe von Rechten zum Einsatz, das Entziehen der Rechte wird jedoch regelmäßig vernachlässigt. Somit steigen die Berechtigungen von Mitarbeiter:innen mit zunehmender Unternehmenszugehörigkeit immer weiter an – ob diese Rechte auch nach Jahren tatsächlich noch benötigt werden, ist hierbei offen.

Um diesem unkontrollierten Wachstum an Berechtigungen vorzubeugen, empfehlen Auditor:innen die Rezertifizierung oder auch Attestierung der Berechtigungen. Hierbei sollen Datenverantwortliche in regelmäßigen Abständigen die bestehende Rechtesituation überprüfen. Diese sind von solch einer Aufgabe häufig nicht begeistert – bedeutet sie doch Mehraufwände und ein Auseinandersetzen mit technischen Details oder Papierbergen voll komplexer Matrizen.

Für einen erfolgreichen Rezertifizierungsprozess ist es somit wichtig, bestehende Hürden für die Datenverantwortlichen so klein wie möglich zu halten.

An dieser Stelle setzt der Access Manager mit dem integrierten Reapproval an. Die intuitive Bedienung über den Browser, welche ein leicht verständliches und transparentes Berechtigungsmanagement ermöglicht, kommt auch in diesem Prozess zur Anwendung.

Auf diesem Weg wird der Prozess der Rezertifizierung für Datenverantwortliche so einfach wie möglich gemacht. Sie werden nicht mit Papierbergen oder unbekanntem IT-Wissen konfrontiert und können so die Aufgabe optimal leisten. Durch die Möglichkeit multipler Datenverantwortlicher pro Ressource kann die Arbeit zusätzlich auf mehrere Personen verteilt werden.

Profilmanagement zur Darstellung von organisationsbezogenen Rechten

Need-to-Know vs. Gießkannenprinzip

Personelle und strukturelle Veränderungen innerhalb einer Organisation erfordern regelmäßig die Anpassung der Berechtigungssituation in den verschiedenen IT-Systemen auf feingranularer Ebene. Dabei binden Recherche-, Abstimmungs- und Anpassungsarbeiten erhebliche Ressourcen bei der Entscheidung durch die Datenverantwortlichen und der Umsetzung im operativen Bereich, um zahlreiche Benutzer:innenberechtigungen zu gewähren, verändern oder zu entziehen.

Als Grundlage für die Zuweisung neuer Berechtigungen kommt hier häufig statt des Need-to-know- das Gießkannenprinzip zum Einsatz:

Berechtigungen werden großzügig, z.B. auf Abteilungsebene, vergeben oder es werden Vergleichsbenutzer:innen mit ähnlichem Aufgabengebiet herangezogen, um den neuen Berechtigungssatz grob zu bestimmen. Individuelle Berechtigungen der Vergleichsbenutzer:innen werden bei diesem Vorgehen häufig unbeabsichtigt übernommen oder aber die Möglichkeit, individuelle Berechtigungen zu vergeben, wird organisationsweit unterbunden, was die Anwender:innen mitunter zu unkonventionellen (meist unsicheren) Formen des Datenaustauschs verleitet.

Um personelle Veränderungen optimal zu unterstützen, bietet das Profilmanagement des Access Managers die Möglichkeit, Organisationsstrukturen, wie Abteilungs- und Tätigkeitszuordnungen, durch die Anlage von entsprechenden Benutzer:innenprofilen im System abzubilden. Durch diese Kombination von Benutzer:innen und Berechtigungen auf Ressourcen in einem Profil wird bei einem Wechsel des Tätigkeitsbereichs lediglich eine Anpassung eines Profils direkt durch den Vorgesetzten notwendig. Zusätzlich können individuelle Rechte vergeben werden, welche im Gegensatz zur Vorgehensweise mit Vergleichsbenutzer:innen, nicht unbeabsichtigt übertragen werden. So wird sichergestellt, dass die Benutzer:innen nur die Berechtigungen erhalten, die sie auch wirklich benötigen.

Revisionssichere Dokumentation der Aktionen

Alle mit dem Access Manager durchgeführten Aktionen werden akribisch protokolliert und lassen sich jederzeit von berechtigten Personen einsehen. Mit der Audit-Funktionalität können Sie außerdem jederzeit genau nachvollziehen, welche Veränderungen wann und von wem für welche Ressource vorgenommen wurden – Sie erhalten die volle Kontrolle über die Aktivitäten in Ihren Systemen zurück. Darüber hinaus erfahren Sie, ob im Dateisystem unerwünschte Berechtigungen vergeben oder entzogen wurden, die Sie nicht autorisiert haben.

Diese Kernfunktion des Access Managers ermöglicht es, Ihre unternehmensinternen Regelungen, vertraglichen Vereinbarungen und gesetzlichen Anforderungen im Bereich der Dateizugriffsberechtigungen sicherzustellen und revisionssicher zu dokumentieren.